Protestas en el Capitolio representan un riesgo de ciberseguridad

Experto asegura que “cuando un grupo tan grande de personas no identificadas tiene acceso físico a sus sistemas desbloqueados y conexiones de red, significa que ya no puede confiar en ellos”

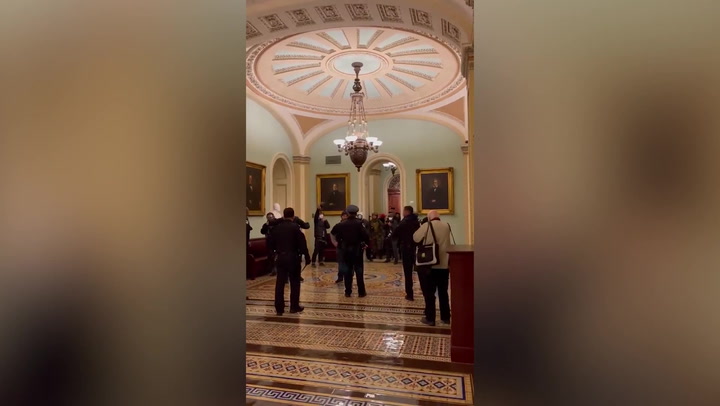

El riesgo que representa para la seguridad cibernética del gobierno de los Estados Unidos , cuando los partidarios del presidente Trump irrumpieron en el edificio del Capitolio en Washington DC , ha sido calificado como el “peor escenario” por un experto en ciberseguridad.

Ayer, multitudes de alborotadores entraron al edificio pasando la policía del Capitolio en un intento de interrumpir la confirmación del demócrata Joe Biden como el 46º presidente de Estados Unidos. Se han realizado al menos 50 detenciones tras descubrir cócteles molotov, bombas de tubo y pistolas, y cuatro personas han muerto como resultado de la violencia.

En imágenes impactantes, los alborotadores también lograron acceder a al menos un sistema informático en la oficina de la presidenta de la Cámara de Representantes, Nancy Pelosi , lo que ha generado serias preocupaciones sobre qué infraestructura digital podría haber sido comprometida por los insurrectos.

En un tuit ahora eliminado, Elijah Schaffer, reportero de la publicación de derecha The Blaze, escribió que estaba "dentro de la oficina de Nancy Pelosi" con lo que describió como "revolucionarios" que habían "asaltado el edificio".

En la esquina inferior derecha de la pantalla de la computadora se puede ver un mensaje que dice "Capitolio: Amenaza de seguridad interna: Actividad policial". Apareció sobre un cliente de correo electrónico desprotegido, con correos electrónicos que datan de al menos 2019.

nullCuando los empleados del gobierno abandonaron sus estaciones de trabajo, es posible que muchos otros dispositivos, como computadoras portátiles y teléfonos, hayan quedado accesibles.

La presencia de personas no monitoreadas también puede significar que se plantaron errores físicos, ya sea por actores extranjeros u otras personas malintencionadas que planearon vencer a las fuerzas de seguridad del Capitolio .

A raíz del reciente ataque a SolarWinds que comprometió los sistemas del gobierno federal, así como las preocupaciones de la administración sobre la seguridad nacional , la defensa de los dispositivos gubernamentales es imperativa.

"Este es el peor de los casos", dijo a The Independent Victor Gevers, un experto en ciberseguridad que afirmó haber pirateado la cuenta de Twitter del presidente Trump .

“Cuando un grupo tan grande de personas no identificadas tiene acceso físico a sus sistemas desbloqueados y conexiones de red, significa que ya no puede confiar en ellos. Debe volver a implementar todo, cambiar las credenciales e investigar a cada [uno] de los que estuvieron en ese edificio.

“También muestra que el departamento de sistemas no aplica un bloqueo de pantalla automático después de un breve período de inactividad, lo cual no es recomendable”.

Es posible que las personas que planearon el evento hayan descargado malware en las máquinas, ya sea a través de Internet o usando una tarjeta de memoria, dijo a The Independent Peter Yapp, exdirector adjunto del Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido.

Los dispositivos de piratería no son poco frecuentes y tampoco son costosos, dijo Yapp; muchos de ellos se pueden comprar fácilmente en "tiendas de espías". Sin dicho equipo, también es posible que las personas simplemente hubieran mirado la información almacenada localmente en los dispositivos.

A pesar de la rapidez con la que se intensificó la situación, no fue inesperado. Arieh Kovler, un consultor de comunicaciones y asuntos públicos, señaló en diciembre que muchos partidarios del presidente asistirían a una protesta el 6 de enero, con mensajes que se difundieron en sitios como Reddit alentándolos a estar fuertemente armados y disparar contra los manifestantes.

nullSin embargo, parece poco probable, dijo Yapp, que las personas realmente esperaran entrar al edificio del Capitolio, creyendo que era "solo una oportunidad que se les abrió".

Como tal, la probabilidad de que los alborotadores hubieran buscado acceso a largo plazo a información confidencial se reduce, pero los funcionarios aún deberían estar preocupados por la posibilidad.

“Definitivamente estaría buscando errores. Es probable que, si se deja algo atrás, activará una señal y podrá encontrarlo ”, dijo Yapp, y agregó que los equipos de expertos deben buscar errores físicos en los huecos del techo, interruptores de luz, etc. y enchufes, limpiar los sistemas informáticos, así como monitorear las frecuencias de radio entrantes y salientes.

“Mientras no haya información guardada localmente, me inclinaría a limpiar esas computadoras y luego [reinstalar] la imagen estándar [una copia de todos los datos en un volumen de disco] que están usando”, dijo Yapp.

Gevers se hizo eco de sentimientos similares, aunque tal acto "costaría muchos recursos y tiempo".

“Estoy seguro de que pueden confiar temporalmente en su solución de la FMH [trabajar desde casa], pero significará que habrá tiempo de inactividad”, agregó.

Algunas protecciones ya existirán en las computadoras del gobierno. “Necesitaría una tarjeta CAC para instalar cualquier cosa en una red gubernamental. Es una tarjeta de identificación física real que hay que poner en la computadora ”, dijo a Fortune Vinny Troia, un antiguo contratista de ciberseguridad del Departamento de Defensa.

Los puertos USB de todos los dispositivos de los empleados del gobierno también deberían estar desactivados, una regla que entró en vigencia después de que Edward Snowden filtró detalles de un programa masivo de vigilancia nacional y extranjera en Estados Unidos .

También es más fácil para los piratas informáticos patrocinados por el estado de países hostiles a los Estados Unidos apuntar a computadoras más valiosas a través de medios más sofisticados, lanzando ataques cibernéticos en dispositivos ultrasecretos desde sus estados de origen en lugar de intentar infiltrarse físicamente en un edificio del gobierno.

Si bien en este caso es probable que la información del gobierno permanezca protegida, no debe subestimarse el simple hecho de que ciudadanos promedio desconocidos lograron violar a la policía del Capitolio y obtener un acceso sin precedentes al edificio.

"Creo que la administración quedará impactada por esas fotografías de alguien sentado frente a una computadora que todavía está conectada en la oficina", dijo Yapp.

“Hemos visto intentos en los que los atacantes dejan la caja de extensión de energía en los edificios para mantener el acceso remoto. Solía construirlos yo mismo hace casi una década durante los ejercicios del equipo rojo. Hoy en día se puede comprar una solución lista para usar que es fácil de implementar ”, dijo Gevers, planteando la hipótesis sobre los próximos pasos para los equipos de seguridad del gobierno.

“Sacar todo lo eléctrico parece una solución muy drástica, pero no es una exageración. No puedo imaginar por qué no harían tal cosa. O al menos inspeccionar todo. Es un trabajo que requiere mucho tiempo. Pero tiene que hacerse. Y esperemos que no encuentren nada ”.

Ni la Policía del Capitolio de los Estados Unidos ni el Departamento de Seguridad Nacional respondieron a las solicitudes de comentarios de The Independent al momento de la publicación.